→|亲爱的爸爸您好!收到这封信您一定会很高兴吧。不过,请原谅女儿今天要“多管闲事”,和您谈谈您不愿意谈的话题。爸,您知道吗?从小到大,您都是我的好榜样。您的执着,让我学会了无论多大的困难都要懂得面对;您的沉默寡言,让我明……〔03-01〕

来源:本站原创作者:Y.Q|点击收藏

→视点|网络安全成为左右国家政治命脉、经济发展、军事强弱和文化复兴的关键因素。正如美国未来学家托尔勒所说:“谁掌握了信息,谁控制了网络,谁就将拥有整个世界”。然而,我国的信息安全防护能力总体上还处于发展的初级阶段。在许多采购案例中,我们仍可以看…〔02-27〕

标签:视点来源:中关村在线作者:佚名|点击收藏

→|如果你留意Windows系统的安全日志,在那些事件描述中你将会发现里面的“登录类型”并非全部相同,难道除了在键盘上进行交互式登录(登录类型1)之外还有其它类型吗?不错,Windows为了让你从日志中获得更多有价值的信息,它细分了很多种登…〔02-25〕

来源:互联网作者:本站整理|点击收藏

→安全|查杀木马,最关键的还是要知道“木马”的工作原理。相信你看了这篇文章之后,就会成为一名查杀“木马”的高手了。…〔02-23〕

标签:安全来源:www.mumakill.cn作者:本站整理|点击收藏

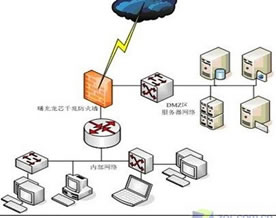

→|运用防火墙则是保障网络运维的一个重要手段。目前很多用户使用的防火墙是设置在不同网络间的部件,它只在网络边界设置一个屏障,把整个网络分为可信任的内部网与不可信的公共网来进行隔离防护,这远远不能保障网络的正常运维。…〔02-21〕

来源:zdnet安全频道 论坛管理作者:本站整理|点击收藏

→|随着网络技术和因特网技术的成熟和高速发展,越来越多的企事业单位开始组建网络来实现办公自动化和共享因特网的信息。但是,安全问题也突现出来,iMaxNetworks(记忆网络公司)根据电子政务网络的特点提出了以交换机、防火墙和交换机相结合实现内外网隔离的解决方案。…〔02-21〕

来源:赛迪网作者:本站整理|点击收藏

→|ARP绑定功能使用帮助ARP协议是处于数据链路层的网络通信协议,它完成IP地址到物理地址(即MAC地址)的转换功能。而ARP病毒正是通过伪造IP地址和MAC地址实现 ARP欺骗,导致数据包不能发到正确的MAC地址上去,会在网络中产生大量的A……〔02-20〕

来源:互联网作者:本站整理|点击收藏

→|高效管理服务器一直离不开有效的服务器管理技巧,尽管你已经掌握了不少这方面的技巧,但服务器还有许许多多的技巧在等着你的总结,等着你的挖掘;这不,下面的一些服务器管理窍门就是笔者在最近的工作中总结出来的,相信有不少是你很少遇到过的!…〔02-20〕

来源:计算机世界作者:综合整理|点击收藏